Описание

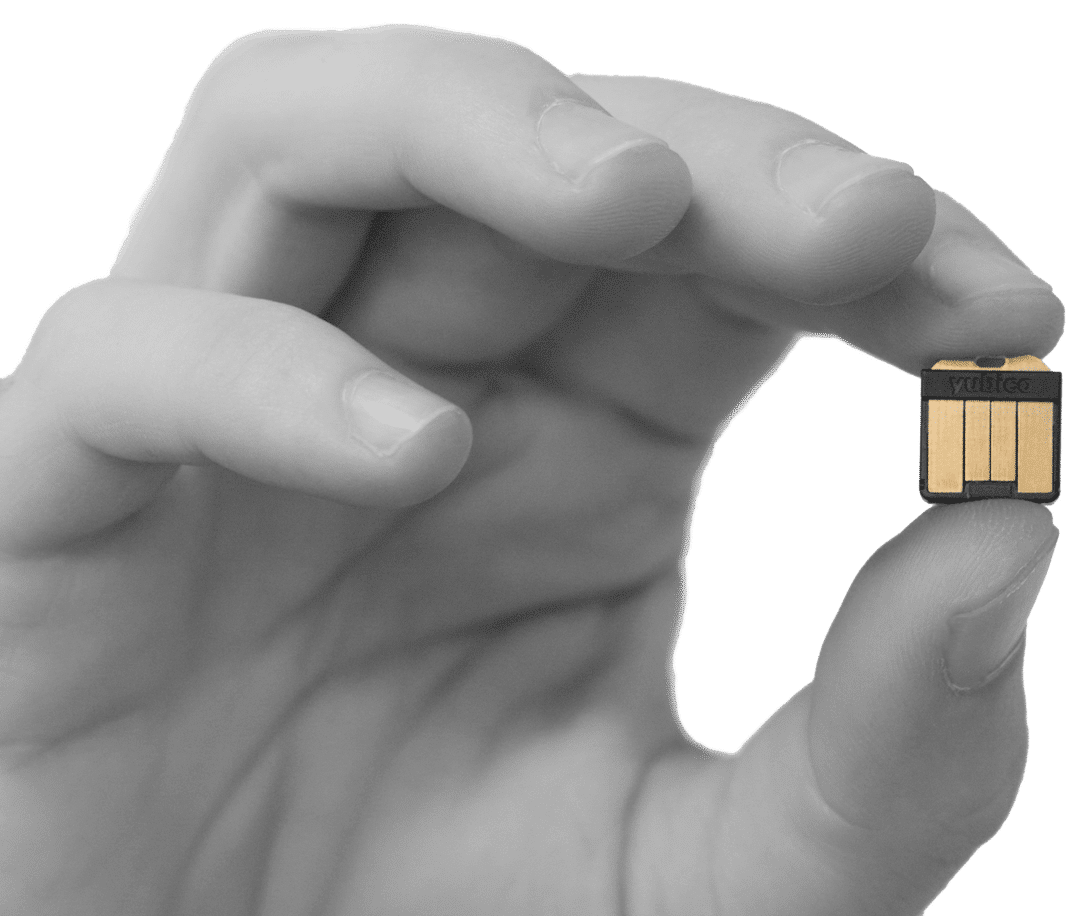

YubiHSM 2 — это аппаратный модуль предоставляющий превосходную защиту от фишинга и атак вредоносного ПО, для корневых ключей центров сертификации на серверах. Будучи экономным и доступным, он может быть с легкостью внедрен на любом предприятии. Данный модуль обеспечивает высокий уровень безопасности для организаций, работающих с сервисом сертификации Microsoft Active Directory, предоставляя уверенный подход к генерации, хранению и распределению цифровых ключей. Его эргономичный «nano» форм-фактор помещается внутри USB порта, что избавляет от потребности в дополнительном, объемистом оборудовании, и позволяет гибко производить перенос и резервное копирование ключей в оффлайне.

Возможности YubiHSM 2 доступны при помощи Key Storage Provider (KSP) от Yubico, для промышленного стандарта PKCS#11, или Microsoft CNG, или через встроенную поддержку в Windows, Linux и macOS библиотеках.

YubiHSM 2 может использоваться в качестве комплексного инструментария для широкого круга открытых (open source) и коммерческих приложений. Наиболее широко применяется для аппаратной генерации и верификации цифровых подписей.

Применение

Повышает Защиту Криптографических Ключей

YubiHSM 2 предоставляет надежные методы генерации, хранения и распределения цифровых ключей. Защита ключей производится в безопасном оборудовании на основе чипа, отдельно от операций, проводимых на сервере. Наиболее часто применяется для защиты корневых ключей центров сертификации. Возможности YubiHSM 2 включают в себя: генерацию, запись, подпись, дешифрацию, хеширование и упаковку ключей.

Проводит Аппаратные Криптографические Операции

YubiHSM 2 может использоваться в качестве комплексного инструментария для операций в малом объеме в сочетании с огромным набором открытых и коммерческих приложений, охватывая при этом множество продуктов и сервисов. Чаще всего применяется для аппаратной генерации и верификации подписей.

Защищает Сертификаты Microsoft Active Directory

YubiHSM 2 может обеспечить ключи с аппаратной поддержкой для инфраструктуры открытых ключей на основе продуктов Microsoft. Внедрение YubiHSM 2 в службу сертификатов Microsoft Active Directory защищает не только корневые ключи центров сертификации, но также и все службы подписи и верификации, которые их используют.

- Безопасные операции и хранилище ключей

- Расширенные криптографические возможности: RSA, ECC, ECDSA (ed25519), SHA-2, AES

- Защищенная сессия между HSM и приложением

- Управление доступом на основе ролей для использования и распределения ключей

- 16 одновременных соединений

- Возможность предоставления сетевого доступа

- Удаленное управление

- Уникальный «Nano» форм-фактор, низкое энергопотребление

- Упаковка ключей с помощью кода с постоянным весом (M of N), рез. копирование и восстановление

- Интерфейс на основе YubiHSM KSP, PKCS#11, и родных библиотек

- Аудит контроля вскрытия

Возможности

Безопасные операции и хранилище ключей

Создавайте, импортируйте и храните ключи, затем проводите криптографические операции с помощью HSM оборудования, чтобы предотвратить кражи ключей в моменты работы или бездействия. Это обеспечивает защиту как от логических атак на сервер, таких как уязвимость нулевого дня или вредоносное ПО, так и от последствий физической кражи сервера или его жесткого диска.

Расширенные криптографические возможности

YubiHSM 2 поддерживает хеширование, упаковку ключей, ассиметричную подпись и дешифрацию, включая расширенную подпись, при помощи ed25519. Аттестация доступна для ассиметричных ключевых пар, сгенерированных на устройстве.

Защищенная сессия между HSM и приложением

Целостность и приватность команд и данных, передаваемых между HSM и приложениями, защищается при помощи обоюдно авторизированного туннеля, с защитой целостности и конфиденциальности.

Управление доступом на основе ролей для использования и распределения ключей

Все криптографические ключи и прочие объекты внутри HSM принадлежат к одному или более, доменам безопасности. Права доступа назначаются каждому ключу аутентификации, в момент создания, что позволяет определенному набору криптографических или административных операций выполнятся относительно домена безопасности. Администраторы назначают ключам права на основе их целевого применения, например, приложение мониторинга событий требует возможность читать журнал аудита внутри HSM, или Центру Регистрации нужно подписывать цифровые сертификаты конечных пользователей, или администратору домена безопасности следует создавать или удалять криптографические ключи.

16 одновременных соединений

Многие приложения могут устанавливать сессии связи с YubiHSM, для проведения криптографических операций. Сессии могут быть остановлены автоматически, после бездействия, или продлены, для повышения быстродействия за счет устранения времени уходящего на создание сессии.

Возможность предоставления сетевого доступа

Для повышения гибкости внедрения, сетевой доступ к YubiHSM 2 может быть предоставлен приложениям находящимся на других серверах. Это может быть особенно удобно в случаях, когда на одном физическом сервере размещено множество виртуальных машин.

Удаленное управление

С легкостью управляйте множеством задействованных модулей YubiHSM удаленно, в рамках целого предприятия — исключите трудности, связанные с вызовом персонала и расходами на поездки.

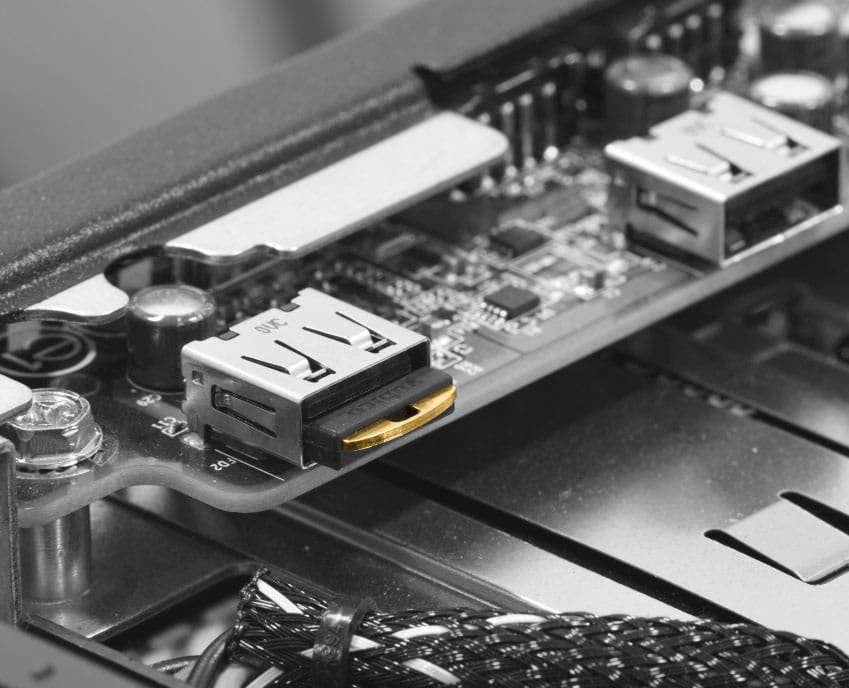

Уникальный «Nano» форм-фактор, низкое энергопотребление

Разработанный Yubico «Nano» форм-фактор позволяет модулю безопасности находится полностью внутри USB-A порта, таким образом обеспечивая компактность; без лишних деталей, что выступают наружу задней панели сервера или переднего шасси. Потребляет минимум мощности — макс. 30 мА, что помогает экономить на расходах на электроэнергию.

Упаковка ключей с помощью кода с постоянным весом (M of N), рез. копирование и восстановление

Резервное копирование и задействование криптографических ключей на нескольких модулях безопасности являются критическими для архитектуры безопасности предприятия; рискованно предоставлять данные возможности только одному человеку. YubiHSM поддерживает установку правил M из N для ключа упаковки используемого для экспортирования ключей с целью их дальнейшего восстановления или перемещения, таким образом, требуется несколько администраторов для импортирования и дешифрации ключа, так чтобы он мог использоваться на дополнительных модулях безопасности. На примере предприятия: приватный корневой ключ Центра Сертификации Active Directory может быть упакован для 7-ми администраторов (M=7), и по крайней мере 4 из них (N=4) требуются для импорта и распаковки (дешифрации) ключа на новом модуле безопасности.

Интерфейс на основе YubiHSM KSP, PKCS#11, и родных библиотек

Приложения с криптографическими возможностями могут управлять YubiHSM через Yubico Key Storage Provider (KSP) для Microsoft CNG или промышленного стандарта PKCS#11. Родные библиотеки для предоставления прямого доступа к возможностям устройства доступны для Windows, Linux и macOS.

Аудит контроля вскрытия

Внутри YubiHSM хранится журнал всех криптографических и административных операций, которые проводятся на устройстве, и данный журнал может быть экспортирован, для дальнейшего мониторинга и составления отчетов. Каждое событие (ряд) в журнале связано хешем с предыдущим рядом и подписано, следовательно, это позволяет обнаружение удаления или изменения событий.

Поддержка работы с USB напрямую

Новая возможность: YubiHSM 2 может работать с аппаратным слоем USB напрямую, без необходимости в промежуточном HTTP-механизме. Данная возможность позволяет разработчикам упростить процесс разработки решений для виртуализированных сред.