Как YubiKey защищает от атак грубой силы: технические особенности атак и шифрование ключом

Атаки грубой силы или атаки Brute Force – это один из самых распространенных методов взлома. Он считается одним из самых простых, потому что в сущности для того, чтобы начать атаку, злоумышленнику нужно только знать логин и иметь соответствующее программное обеспечение. Последнее тестирует поочередно разные комбинации.

Сломать таким образом можно любой пароль, но чем он длиннее, тем больше хакеру понадобится время на проникновение. Хотя злоумышленник может ускорить операцию, используя эвристическую оптимизацию.

О чем мы будем рассказывать:

Как работает атака грубой силы

Один из самых распространенных методов грубой силы называется “атака по словарю”. Суть его заключается в подборе комбинаций из разных букв и цифр. У каждого пароля есть определенное количество символов. Обозначим ее N. Обычно в паролях используют все буквы из латинского алфавита – это 26 символов. Каждая из букв может быть в верхнем или нижнем регистре. Это вдвое больше. А если добавить цифры – это еще 10 символов. Итак, есть количество попыток:

- 26N — если пароль состоит из строчных букв;

- 36N — если пароль состоит из строчных букв и цифр;

- 52N — если пароль состоит из строчных и прописных букв;

- 62N — если пароль состоит из строчных и прописных букв и цифр.

Посмотрим, сколько выйдет попыток, если пароль будет состоять из 6, 8 и 16 символов.

| Количество попыток | 6 символов | 8 символов | 16 символов |

| 26N | 308 915 776 | 208 827 064 576 | 43 608 742 899 428 874 059 776 |

| 36N | 2 176 782 336 | 2 821 109 907 456 | 7 958 661 109 946 400 884 391 936 |

| 52N | 19 770 609 664 | 53 459 728 531 456 | 2 857 942 574 656 970 690 381 479 936 |

| 62N | 56 800 235 584 | 218 340 105 584 896 | 47 672 401 706 823 533 450 263 330 816 |

Количество попыток можно также увеличить, используя специальные символы. Но все равно компьютер способен обработать несколько миллионов паролей в секунду. А вот для взлома 16-значных паролей, состоящих из букв разных раскладок и специальных символов, злоумышленнику может понадобиться несколько месяцев. Но, во-первых, часто для получения результата компьютеру достаточно осуществить менее половины попыток, во-вторых, хакер может оптимизировать этот процесс.

Методы оптимизации атаки Brute Force

Опытные хакеры используют разные способы оптимизации. Самые известные из них:

- атака по словарю;

- радужные таблицы;

- криптоанализ;

- гибридные атаки;

- увеличение компьютерной мощности.

Атака по словарю

Атака по словарю (или Dictionary attack) предполагает не только перебор комбинаций с букв, но и также использование словаря со списком знакомых и популярных паролей. Общеизвестно, что пользователи часто используют для паролей обычные слова и фразы, которые легче запомнить, чем сложные комбинации. Поэтому обычно пользователи не генерируют пароли, они пишут одно или два слова и добавляют к фразе несколько цифр или символов, чтобы удовлетворить минимальные требования по сложности паролей при регистрации на каком-либо сервере.

Чаще хакеры взламывают такие пароли как “Password123”, “mybirthday1707”, “Summer@2019”, “123456”, “password”, “qwerty” и т. п.Такие пароли легко запомнить, но также они являются очень простыми для взлома.

Каждый опытный хакер имеет свою базу скомпрометированных паролей. Он также может настраивать запросы в программе для взлома на основе информации о пользователях, таких как имя, дата рождения, любимые книги или музыка. Это может увеличить его шансы на успех.

Совет пользователям: для предотвращения взлома не используйте один и тот же пароль в различных аккаунтах.

Радужные таблицы

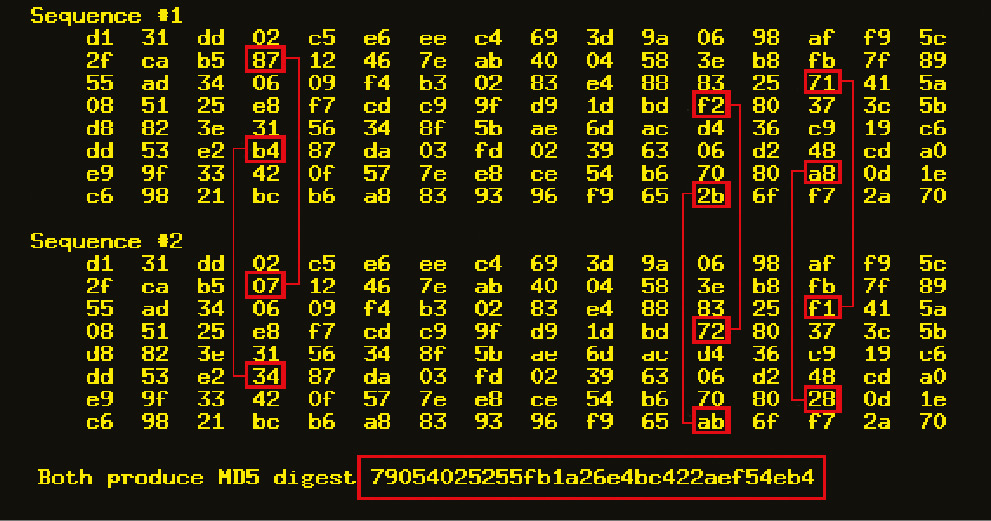

Этот метод позволяет расшифровывать симметричные пароли с помощью таблиц поиска (способ организации данных на компьютерах), если один из паролей известен. Также с помощью этого метода можно восстановить пароли, созданные с помощью хэш-функции – алгоритм, принимающий произвольный объем данных и возвращающий строку соответствующего размера.

Криптоанализ

Криптоанализ — процесс изучения шифров с целью их взлома и получения доступа к зашифрованным сообщениям. Криптоаналитики используют разные методы и техники, такие как статистический анализ, анализ повторений, диаграммы частот, а также компьютерные алгоритмы для взлома шифров.

Криптоанализ является важной составляющей криптографии и безопасности информации.

Гибридные атаки

Гибридные атаки – это сочетание двух или более методов взлома паролей с целью повышения эффективности атаки. К примеру, это может быть комбинация перехвата трафика, методов социальной инженерии и использования программ для взлома паролей или криптографических ключей.

Гибридные атаки обычно сложнее и эффективнее, чем отдельные методы атак, поскольку они могут использовать преимущества каждого метода, чтобы обойти защиту системы безопасности. Эти атаки могут быть использованы для взлома различных видов защиты, в том числе двухфакторной аутентификации. Поэтому важно использовать комплексный подход к защите, чтобы усложнить гибридные атаки и уменьшить их эффективность.

Увеличение компьютерной мощности

Хакеры могут увеличивать компьютерную мощность для атак грубой силы с помощью разных методов. Вот некоторые из них:

- Использование ботнетов. Злоумышленники могут использовать сети компьютеров, зараженных вирусами для увеличения мощности вычислений, отправляя ботнетам задачи на излом.

- Использование GPU. Для увеличения скорости вычислений при взломе паролей могут быть использованы графические процессоры GPU. Несколько GPU могут быть подключены к одному компьютеру или объединены в кластер для увеличения скорости вычислений. К примеру, видеокарта ATI Radeon HD 4850 X2 способна генерировать до 2,2 миллиарда хешей в секунду!

- Использование специализированных серверов. Специализированные серверы имеют мощное оборудование и соответствующее программное обеспечение. Так что если у хакеров есть доступ к такому оборудованию, оно может быть использовано для атак.

- Использование облачных сервисов. Облачные сервисы обычно имеют большое количество компьютеров, поэтому они тоже могут использоваться для увеличения мощности вычислений.

Увеличение компьютерной мощности может значительно ускорить взлом паролей, поэтому для усложнения таких атак важно использовать сложные и длинные пароли и другие методы защиты.

Технические инструменты хакеров

Хакеры используют разные программы для подбора паролей. Самые известные из них:

- John the Ripper — бесплатная программа, созданная для того, чтобы помогать пользователям восстановить утраченные пароли. Но хакеры этот инструмент тоже очень любят. Программа способна как перебирать пароли по алфавиту, да и по словарю – для этого в нем есть соответствующие настройки. Программа работает в операционной системе Unix. Может восстанавливать пароли по хешам — то есть по криптографическим подписям.

- Aircrack-ng — еще один бесплатный инструмент для атак методом перебора символов и атак по словарю. Содержит инструменты для расшифровки паролей в сетях Wi-Fi, защищенных WPA и WEP. Считается одним из самых лучших. Работает в Windows, UNIX, Linux и Mac OS X.

- Rainbow Crack — инструмент, эффективно использующий для атак радужные таблицы и уменьшающий время, затрачиваемое на тестирование различных комбинаций с атаками по словарю. Работает в Windows и Linux.

Как защититься от атак грубой силы

Для защиты от атак грубой силы используют несколько способов. Выбор метода зависит от того, какие именно учетные записи вы защищаете – аккаунт владельца бизнеса/разработчика или учетная запись пользователя на стороннем сервисе.

Для всех типов аккаунтов помогут следующие меры предосторожности:

- Создавать сложные пароли, равные 16 символам (или длиннее их), в верхнем и нижнем регистрах, с использованием цифр и специальных символов и каждый месяц их изменять. Для паролей можно использовать мнемические фразы, но они должны быть длинными, а их контекст — неизвестным для злоумышленника.

- Никогда не использовать один и тот же пароль для разных сервисов.

- Использовать программы — менеджеры паролей, чтобы избежать запоминания сложных комбинаций.

- Использовать двухфакторную аутентификацию — больше о методах аутентификации в нашей статье “Двухфакторная аутентификация”.

Владельцам и разработчикам можно дополнительно применить следующие методы защиты:

- Запрет доступа по IP — если система оповещения определила попытки взлома с одного IP, блокировка адреса поможет предотвратить дальнейшие попытки взлома на некоторое время.

- Установка политики паролей с правилами сложности — то есть не разрешать пользователям создавать простые пароли при регистрации.

- Использование капчи – защищает от ботов, отличая программу от человека.

- Ограничение попыток входа в аккаунт — временная блокировка пользователей, аккаунт которых пытаются взломать, чтобы предотвратить другие попытки взлома и значительно снизить возможность подбора паролей программными методами.

Использование не менее 128-битного или 256-битного шифрования паролей — в этом вопросе могут помочь ключи безопасности.

Ключи безопасности как самые надежные защитники от взлома

Ключи безопасности – это аппаратные устройства, которые используются для защиты конфиденциальной информации (паролей, биометрических данных) путем шифрования и расшифровки. Шифрование в ключах безопасности может быть симметричным или асимметричным.

В симметричном шифровании используется тот же ключ для шифрования и расшифровки данных. Такой подход достаточно прост и быстр, но ключ должен надежно храниться, чтобы злоумышленники не могли его получить.

В асимметричном шифровании используется пара ключей — публичный и приватный. Публичный ключ можно открывать, а частный ключ остается конфиденциальным. Данные шифруются с помощью публичного ключа, а расшифровка производится с помощью частного ключа. Такой подход более надежен, поскольку частный ключ остается только у владельца и его невозможно получить посторонним лицам.

Ключи безопасности применяются во многих областях, включая защиту от несанкционированного доступа к компьютерным системам: защиту электронных платежей, онлайн транзакций, персональные данные и т.д.

Самые известные производители ключей безопасности

На рынке существует множество производителей ключей безопасности. Вот некоторые из самых известных и популярных производителей:

- Yubico — компания, специализирующаяся на производстве аппаратных ключей безопасности YubiKey с асимметричным шифрованием. Эти ключи используются для аутентификации, шифрования и подписи данных.

- Gemalto — компания, производящая аппаратные ключи безопасности и другие продукты для защиты информации. Среди продуктов Gemalto есть SIM-карты, защищенные USB-накопители и другие решения.

- RSA Security — компания, специализирующаяся на криптографии и защите информации. RSA Security производит ПО и аппаратные средства для шифрования данных, аутентификации пользователей и других целей.

- Thales — компания, производящая аппаратные ключи безопасности, используемые для защиты электронных транзакций, хранения конфиденциальной информации, аутентификации пользователей и т.д.

- Google — производит аппаратные ключи безопасности Titan, используемые для двухфакторной аутентификации. Ключи безопасности Titan могут быть использованы для защиты аккаунтов Google, Dropbox, Facebook и других онлайн-сервисов.

Преимущества YubiKey от Yubico

Как вы могли заметить – на первом месте среди самых популярных ключей безопасности – аппаратные ключи YubiKey. Это устройства, которые обеспечивают двухфакторную проверку подлинности или (на некоторых сервисах) позволяют авторизоваться без пароля. Вот некоторые из преимуществ YubiKey:

- Высокий уровень безопасности: YubiKey использует мощные алгоритмы шифрования, включая AES-256, RSA 4096 и ECC P-256. Они также используются для защиты конфиденциальной информации, такой как пароли и ключи шифрования.

- Легкость использования: YubiKey очень прост в использовании. Ключ подключается к USB-порту компьютера или мобильного устройства и подтверждается одним нажатием кнопки.

- Кроссплатформенность: YubiKey поддерживается большинством операционных систем, включая Windows, MacOS, Linux, Android и iOS.

- Высокая надежность: YubiKey производится из высококачественных материалов и протестирован на соответствие стандартам безопасности. Имеет защиту IP68 – водонепроницаемый и устойчивый к раздавливанию.

- Поддержка стандартов открытых ключей: YubiKey поддерживает стандарты открытых ключей, такие как FIDO U2F и FIDO2, что делает его совместимым со многими разными услугами и приложениями.

- Оптимизация для работы с паролями: YubiKey может хранить зашифрованные пароли и использоваться в качестве менеджера паролей для автоматического заполнения формы на веб-страницах.

В целом YubiKey обеспечивает высокий уровень безопасности и легкость использования. Это позволяет пользователям защищать свою конфиденциальную информацию и аккаунты в сети с минимальными усилиями.

Если вы заинтересовались возможностью приобрести ключи или хотите узнать о них больше, приглашаем на страницу нашего интернет-магазина, где вы найдете всю необходимую информацию.

Как ключ безопасности Yubikey защищает от фишинговых атак

Как ключ безопасности Yubikey защищает от фишинговых атакФишинг (в переводе с англ. «рыбная...

Двухфакторная аутентификация

Двухфакторная аутентификацияДвухфакторная аутентификация (2FA) Доступ к мировой паутине открывает...

Как выбрать качественный USB-токен или ключ безопасности

Что такое USB-токен и как его использоватьПонятие USB-токен Поскольку защита учётных записей с...