Как защитить себя и коллег от убедительных “специалистов” по социальной инженерии

Как такое возможно, что Лена загрузила вирус, поверив, что перейдя по ссылке получит в подарок новый iPhone? Или Алексей поступил лучше Елены, вставив в рабочий компьютер только что найденную в кафе хорошенькую флешку с интересным логотипом? Оба стали жертвами социальной инженерии.

Что такое социальная инженерия

В целом социальная инженерия — это наука, занимающаяся изучением человеческого поведения и факторов (обстоятельств, среды, системы ценностей личности), которые на нее могут влиять. Но этот термин широко используется среди специалистов по информационной безопасности в смысле психологической манипуляции, проводимой мошенниками для получения от пользователей сети (или рабочих компаний) конфиденциальной информации.

Таких мошенников часто называют “специалистами” по социальной инженерии. Не зря слово “специалисты” берем в кавычки, потому что контекст слова здесь совсем не положительный. Должны признать, что манипуляции у них хорошо получаются – в 65% случаев мошенники достигают целей там, где система надежно защищена аппаратными методами.

Слабым звеном в ней становится человеческий фактор, потому что человек имеет чувства и склонен к эмоциональным состояниям, в отличие от техники. Так что при определенных обстоятельствах человек может раскрывать информацию даже незнакомцам, почему-то доверяя им.

Методы, которые используют мошенники для получения информации

Чтобы получить информацию, мошенники, прежде всего, используют такие слабости человека как страх, любопытство, невнимательность, неопытность. Если злоумышленники имеют продвинутый уровень и более далеко идущие цели, то пытаются подружиться с жертвой, войти в доверие, общаясь с ней некоторое время.

Методы, которыми злоумышленники получают нужную информацию, называются так:

- Претекстинг (повод).

- Фишинг (фишинг в переписках или телефонный фишинг).

- Дорожное яблоко.

- Плечевой серфинг.

- Quid pro quo (услуга за услугу).

Претекстинг

Суть этого метода заключается в том, что жертва выполняет действия, к которым ее подталкивают злоумышленники по ранее разработанному сценарию. Это может быть раскрытие каких-либо данных или загрузка вредоносного программного обеспечения. Чтобы разработать соответствующий сценарий, мошенники сначала отслеживают жертву, собирают данные о ней и компании, в которой она работает: ФИО, дату рождения, должность, название отдела, название проектов, с которыми работает, имя сотрудников и т.д. Об недостающих элементах злоумышленник пытается узнать через круг общения (например, сломав аккаунты друзей в соцсетях).

Получив необходимую информацию, мошенник может выдавать себя за другого, общаясь уже с руководителем подразделения. Собрав данные о менеджере среднего звена, он уже обращается дальше – к его руководителю. И так он действует, пока не получит доступ к банковским счетам компании или не сломает учетную запись суперадминистратора на сайте.

Фишинг

Фишинг может отличаться по способу общения: письменный (97%), разговорный (2%) или их сочетание (1%).

Фишинг в переписке

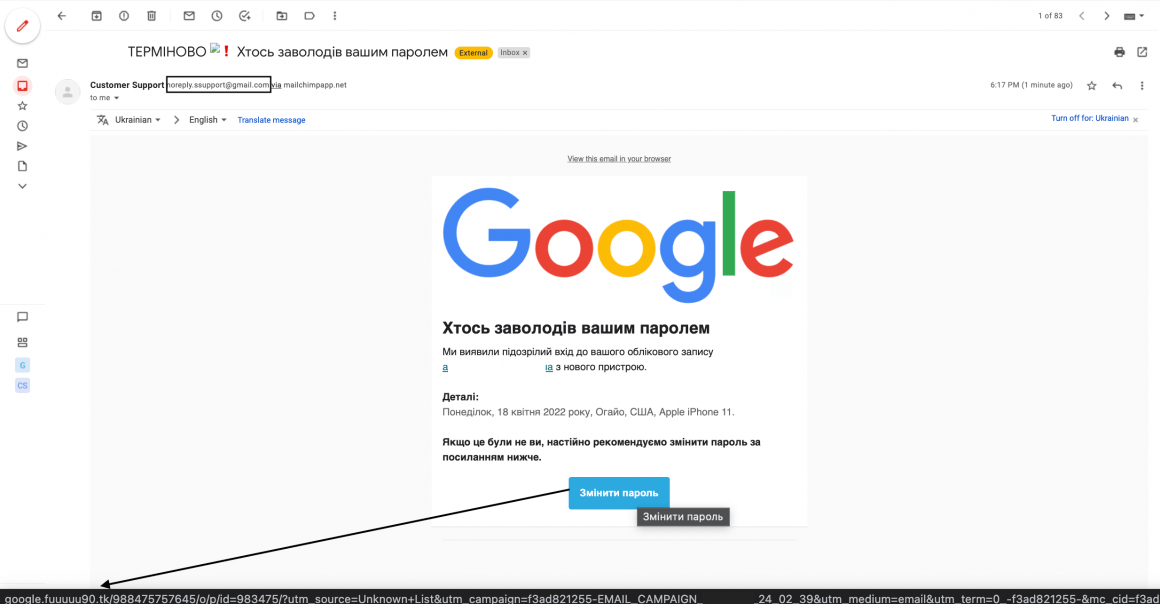

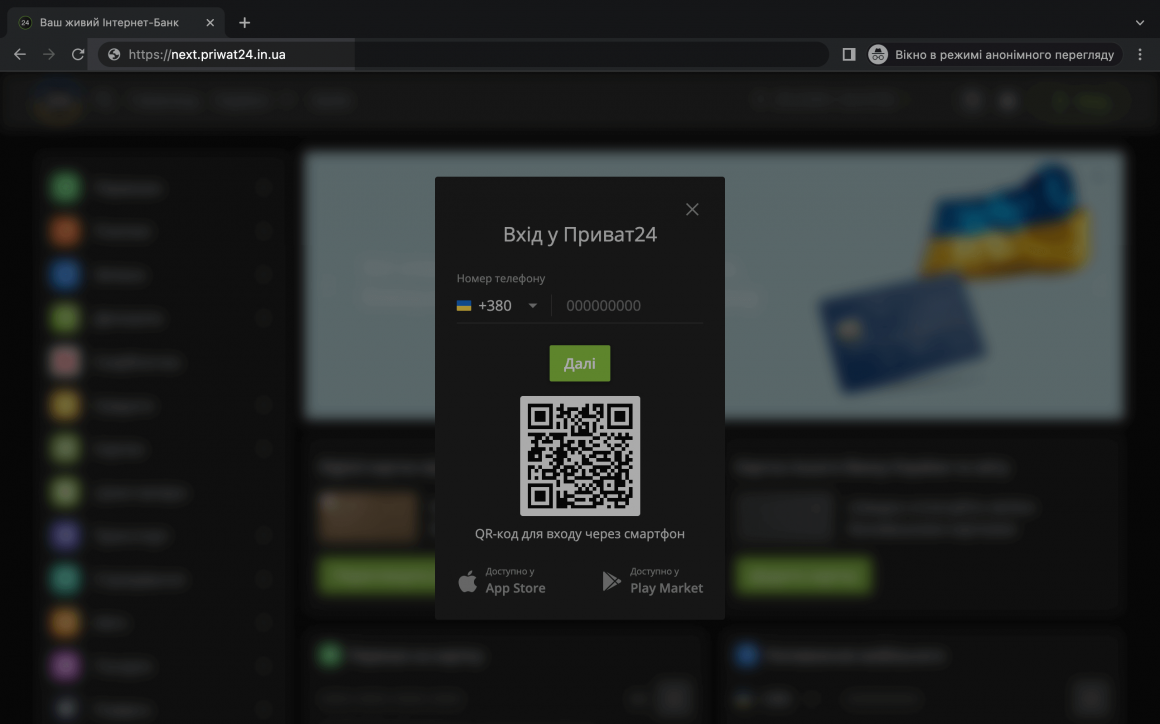

Переписка – самый частый вид фишинга. В его основе отправка жертве SMS-уведомления или письма на почту с вредоносным программным обеспечением или поддельным сайтом с формой ввода данных. Чтобы определить фальшивый сайт, следует обратить внимание на его адрес.

Чтобы пользователь наверняка открыл сообщение и перешел по ссылке, злоумышленник подрабатывает его под обращение от банков, государственных учреждений, службы безопасности, полиции, волонтерской организации и т.д.

Пример фальшивой страницы, адрес которой отличается на одну букву и имеет дополнительный уровень домена “in”.

Ключевые фразы, на которые чаще реагируют потребители Интернета:

- “Ваши финансовые счета заблокированы, введите данные карты для разблокировки”.

- “Собираем деньги на дрон (каски, одежду, еду), пришлите определенную сумму”.

- “Поздравляем, как постоянный покупатель нашего супермаркета, вы выиграли телефон/компьютер/автомобиль/квартиру по нашей акции”.

- “Система вашего компьютера незащищена, обновите антивирус”.

- “Ваши документы на собственность удалены из реестра, загрузите их заново”.

- “Ошибка с начислением заработной платы, для подтверждения отправьте данные паспорта и банковской карты”.

Телефонный фишинг

Телефонный фишинг еще опаснее переписки, потому что в этом случае мошеннику легче создать условия для срочного действия, когда у жертвы нет времени на размышления. А когда человек спешит, он чаще совершает ошибки.

Темы, на которые цепляют телефонные мошенники, похожи на те, что мы упоминали в предыдущем пункте, но к ним могут добавляться другие манипуляции, связанные с необходимостью немедленного решения:

- родные попали в аварию;

- мужа задержала полиция;

- у вашего брата неприятности из-за больших долгов и т.д.

Кроме того, мошенники используют метод “официальный звонок” от банков, сервисов или полиции. Они представляются другими лицами и полностью копируют стиль официальных сообщений, поэтому человек обычно им верит.

Также бывают случаи, когда жертве сначала посылают письмо, а затем дополнительно звонят, чтобы она наверняка его открыла и получила “троянского коня” (вредоносное программное обеспечение под предлогом загрузки вроде безопасного файла).

Дорожное яблоко

Этот метод похож на “троянского коня”. Только он заключается в том, что жертве подкладывается физический носитель (флешка), активирующий вирус-вымогателя или вирус-шпиона. Носитель имеет хороший вид, официальные логотипы, чтобы привлечь внимание. Его будто кто-то теряет в публичных местах: в кафе, коворкинге, на автостоянке, в спортклубе, помещении для переодевания/курения рабочих и т.д. И когда человек вставляет находку в персональное/рабочее устройство, то получает неприятности, например: блокировку программ, изменения в базах данных, кражу паролей.

Плечевой серфинг

Этот метод не очень прост и подразумевает наблюдение за жертвой в публичных местах. И хотя каждый может подумать, что сможет вовремя заметить следящего за ним человека, это не всегда так. Потому что злоумышленники могут работать в команде, и один из них может отвлечь внимание пользователя, а другой стоять за спиной. Таким образом, злоумышленники могут не только увидеть PIN-код от карты (который человек вводит в банкомате, или на кассе в супермаркете), а еще подсмотреть код-сообщение для двухфакторной аутентификации на экране телефона/ноутбука.

Во втором случае он работает по такой методе: получает номер телефона жертвы, например, в соцсетях. Затем, когда она стоит где-то в очереди, мошенник вступает в функцию сброса пароля из-за получения сообщения на телефон. Человек, ничего не подозревая, достает свой телефон, где на экране видны сообщения с кодом. Таким образом, злоумышленник открывает учетную запись в соцсетях и получает доступ ко всем привязанным сервисам.

Quid pro quo

Пример диалога в крупной компании, где специалисты из разных отделов почти не пересекаются друг с другом.

| — Приветствую! Я Андрей из технического отдела. Как я могу к вам обращаться? – Приветствую. Меня зовут Максим. – Приятно познакомиться. Не было ли у вас недавно проблем с сетью? – Да нет, все хорошо. – Хорошо, а какой у вас номер компьютера? — ХХХХХ123. А почему спрашиваете? — Дело в том, что в соседнем квартале аварийная ситуация и предупреждают о долгом отключении. Для вас не будет проблемой поработать 2-3 дня без интернета? – Да вы что! Я максимум пару часов могу продержаться. – Хорошо, тогда звоните на мой телефон в случае проблем. Мы можем предложить альтернативное соединение. Затем злоумышленник звонит в настоящий технический отдел и говорит: |

Оставшись на час без интернета, Максим обычно начинает звонить Андрею, чтобы он помог ему разрешить ситуацию. В свою очередь “Андрей” присылает Максиму якобы программное обеспечение для подключения, а на самом деле “троянского коня”. После чего снова звонит в технический отдел и просит подключить компьютер, потому что тестирование завершено.

Почему в этой ситуации все поверили “Андрею”? Потому что технический специалист, который может решить вопрос с сетью, безусловно вызывает доверие. А для технического отдела имя сотрудника и название компьютера оказались достаточными факторами, чтобы не проверять, кто на самом деле звонит. Хотя технические специалисты могли бы задать больше вопросов злоумышленнику (какие тестирования, для чего, не нужно ли послать кого-то из наших к вам), а Максим — расспросить коллег, нет ли у них подобных проблем с сетью.

Как узнать, что к вам применяют методы социальной инженерии

Распознать атаки злоумышленников может быть непросто. Особенно, когда работаете в режиме многозадачности и вдруг получаете уведомление якобы из компании или государственной службы. Но некоторые нюансы должны вас насторожить:

- Необходимость срочного подтверждения каких-либо личных данных — обычно на любое подтверждение запроса уходит достаточно времени, чтобы человек мог успеть собрать информацию, подготовить документы. Мошенники умышленно давят на жертву, чтобы не дать ей обдумать решение.

- Запрос паролей, PIN-кодов, личной информации, лицевых счетов, документов — ни у одной службы нет полномочий для таких запросов. Даже если в сообщении говорится, что для получения зарплаты нужны определенные документы, поставьте звонок на паузу, позвоните в бухгалтерию, обратитесь в администрацию и узнайте, действительно ли вам посылали письмо. Или даже спросите у коллег, получали ли они подобные запросы.

- Сообщение о большом выигрыше или получении наследства от дальних родственников из-за границы — да, это может быть правдой, но обычно для его получения не нужно срочно платить налоги на счет, который продиктован голосом из трубки телефона. Если это речь о выигрыше, вас попросят подтверждение участника акции — это могут быть цифры из лотерейного билета или секретное слово под крышечкой и тому подобное. Если речь о наследстве, то, скорее всего, вы сначала получите приглашение лично посетить соответствующую инстанцию, взяв с собой документы, которые будут перечислены в присланном перечне.

- Очень быстрое проговаривание собеседником имени, названия должности или компании. Если у мошенников мало информации, они рассчитывают на невнимательность собеседника, поэтому очень быстро переходят к существу вопроса и намеренно проговаривают некоторые данные неразборчиво (могут даже создать искусственные помехи в сети). Достаточно не спеша переспросить имя, должность и название компании, чтобы злоумышленник извинился и, под предлогом перезвонить позже, положил трубку.

- Необходимость посылать средства на номер счета, который нужно вводить вручную, или через незнакомые, сомнительные сервисы на незащищенных сайтах. Обычно оплата через качественные магазины или отправка средств для оказания помощи осуществляется через официальные платежные каналы одной кнопкой (например, через сервис Google Pay), а не через онлайн-банкинг. И для этого не нужно вручную набирать номер счета.

Как защититься от “специалистов” по социальной инженерии

Чтобы защититься от влияния мошенников, советуем придерживаться рекомендаций специалистов по кибербезопасности:

- Старайтесь быть осведомленными о методах социальной инженерии.

- Включайте критическое отношение к любому сообщению.

- Ставьте звонки на паузу, чтобы обдумать странное сообщение.

- Не стесняйтесь переспросить у собеседника имя, должность, название отдела, компании и т.д.

- Проверяйте правдивость фактов через дополнительные каналы связи, чтобы вас не могли запугать или ввести в заблуждение плохими новостями от родственников.

- Консультируйтесь с родными, знакомыми перед тем, как дать ответ по поводу выигрышей или наследства.

- Проверяйте данные отправителя: нет ли ошибок в адресе браузера/почты, не отличается ли номер телефона от официального на сайте.

- Если у вас просят деньги на помощь, перечисляйте средства только через официальные сервисы.

- Не подбирайте флешки или не вставляйте их в компьютер без предварительной проверки специалистами.

- Замените оплату кредитными картами на подтверждение платежей с помощью телефона или смарт-часов. Забудьте о вводе PIN-кодов в публичных местах.

- Проверяйте файлы на вирусы, прежде чем их загрузить.

- Защищайте учетные записи с помощью двухфакторной аутентификации. О ней подробнее в нашей статье: “Двухфакторная аутентификация”.

Отдельно выделяем меры по защите от злоумышленников рабочих компаний:

- Регулярно проводите инструктажи по кибербезопасности, особенно для новичков.

- Максимально ограничивайте права новых пользователей. Например, запретите загрузку программ или использование флэш-накопителей.

- Установите надежные антивирусные программы на каждом корпоративном компьютере.

- Запретите использование учетных данных в любом месте за пределами компании.

- Разработайте регламент поведения в случаях запроса конфиденциальной информации.

- Запретите публикацию персональных данных и контактной информации в публичных профилях соцсетей (если рабочий не занимает должное, предусматривающее личное общение с клиентами, журналистами, лидерами мнений и не занимается общественной работой и т.п.);

- Введите использование технических средств для защиты учетных записей, таких как биометрические сканеры, смарт-карты, ключи безопасности.

Все эти методы очень действенны, и их использование существенно поможет избежать негативного влияния специалистов по социальной инженерии. Безусловно, чтобы предоставить больше практических рекомендаций, специалистам по кибербезопасности нужно ознакомиться подробнее со спецификой вашего бизнеса, провести тесты на проникновение, пообщаться с вашими сотрудниками.

Если вам необходимо построить надежную систему защиты для вашей компании, обращайтесь к нашим специалистам. Мы как профессионалы с 30-летним опытом поможем найти уязвимости системы и устранить их, предложим надежные облачные решения, чтобы вам не пришлось покупать дополнительное оборудование, порекомендуем наиболее подходящие для специфики вашего бизнеса технические средства защиты учетных записей сотрудников. Наши контакты.

Не откладывайте сохранность вашего бизнеса на потом. Обращайтесь к нам сегодня!