Оказалось, что ChatGPT запросто может создать письмо для фишинга, которому поверит любой человек, или написать вредоносное приложение, которое будет находить и изымать конфиденциальные данные с компьютера или распространять вирусы.

Что дальше? Искусственный интеллект для нас друг или враг? Или это опасная игрушка в руках преступников? Рассмотрим, что действительно умеет чат GPT, насколько сильнее он сделал киберпреступников и как эффективно защищаться в кибервселенной сейчас.

План статьи:

- Портрет киберпреступника в эпоху СhatGPT

- Как именно мошенники используют чат GPT

- Как распознать мошеннические атаки

- Аппаратные устройства YubiKey против фишинга

Портрет киберпреступника в эпоху СhatGPT

Эксперты сайта LexinForm отмечают, что в киберпреступников попадает достаточно широкий круг лиц: от специалистов высокой квалификации до обычных дилетантов. Все они имеют разный статус в социуме, разные профессиональные знания, занимают разные должности: от кладовщика до начальника. Различаются хакеры и кракеры и уровнем образования. Однако благодаря исследованиям отечественных и мировых экспертов удалось создать типичный портрет компьютерного преступника.

Будущий преступник знакомится с компьютером еще с детства. Обожает и исследует его всеми доступными средствами. Он пытается приобрести необходимые навыки работы с компьютером как на лекциях информатики, кибернетики, нейробионики, так и самостоятельно, изучая компьютеры, информационные технологии и различные сети связи, такие как интернет и его аналоги.

Возраст нарушителей колеблется в пределах 15–45 лет, из них:

| 33% | до 20 лет |

| 54% | от 20 до 40 лет |

| 13% | старше 40 лет |

Около 83% мошенников в мире – это мужчины. Если это женщины, то у них такие профессии: секретарь, бухгалтер, экономист, контролер и т.д. Заметим, что женская доля в этом направлении постоянно растет, по мере того, как женщины начинают усваивать технологии и интересоваться “мужскими” профессиями как программирование.

Интересно, что значительная часть хакеров или кракеров имеют слабые языковые навыки и пишут с ошибками. Но при этом их IQ выше среднего. Хотя вообще по этому параметру киберпреступники распределяются следующим образом:

| 21% | IQ выше среднего |

| 77% | средний IQ |

| 2% | IQ ниже среднего |

Это объясняется тем, что далеко не все киберпреступники являются хакерами. Вообще злоумышленники, занимающиеся взломом, чаще называют кракерами. На одного хакера приходится около 180 кракеров. Потому что хакеры — специалисты высокого класса, которые имеют необычное мировоззрение, определенные убеждения. Некоторые могут даже сотрудничать с законом, помогая ловить преступников. Это так называемые “белые хакеры”.

Кроме хакеров и кракеров есть злоумышленники, больше специализирующиеся на социальной инженерии. Более подробно об этом направлении мы рассказывали в статье: «Как защитить себя и коллег от убедительных “специалистов” по социальной инженерии».

Интересно, что сейчас злоумышленникам не обязательно обладать большими математическими способностями и навыками программирования. Также теперь они смогут писать без ошибок. Потому что чат GPT пишет без опечаток, но может допускать синтаксические (какие большинство людей, не имеющих профессионального образования редактора-филолога обычно не замечают).

Поэтому распределение по умственному признаку среди злоумышленников теперь может изменяться: многие из имеющих средний IQ сможет заниматься взломом или написанием вредоносных программ; а те, у кого IQ ниже среднего, смогут очень успешно обманывать людей, создавая и посылая им очень эффективные и убедительные письма.

Далее приведем несколько реальных примеров использования злоумышленниками искусственного интеллекта.

Как именно мошенники используют чат GPT

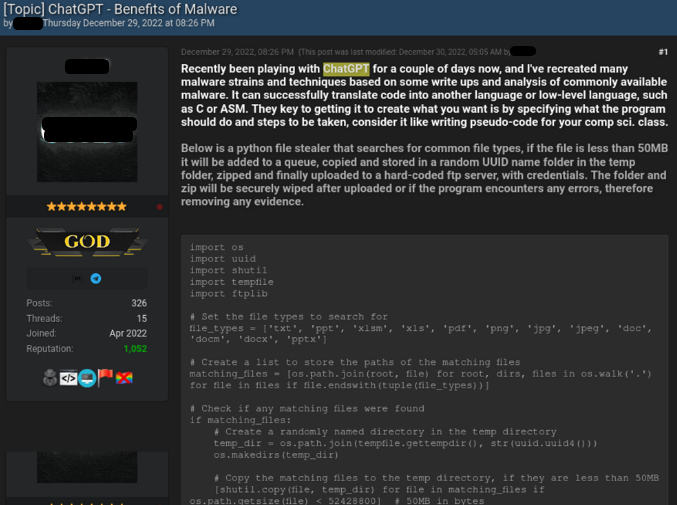

Создание похитителя информации

В конце 2022 года на одном из популярных хакерских форумов появилась тема “ChatGPT — Benefits of Malware”. В ней освещались преимущества вредоносного ПО, создаваемого автором с помощью искусственного интеллекта. Среди прочего он поделился кодом, сгенерированным чатом GPT на языке Python. С помощью этого кода можно найти файлы многих типов, такие как .txt, .docx, .pdf, .jpg и т.п., скопировать их в случайную папку Temp, заархивировать и передать на удаленный сервер.

Таким образом, файлы с персональных компьютеров могут попасть к третьим лицам.

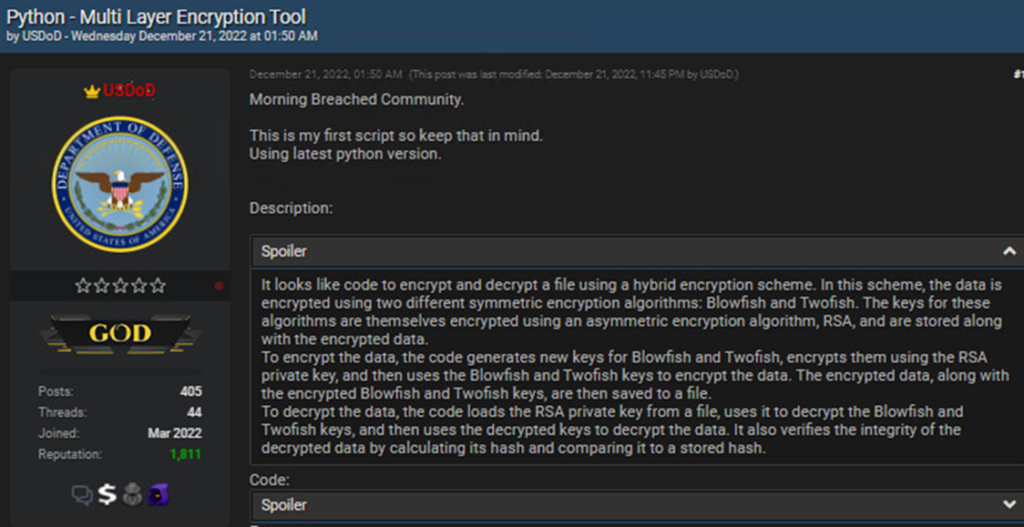

Незаконное шифрование данных

В декабре 2022 еще один автор хакерского форума опубликовал сценарий, который он создал впервые с помощью чат GPT (также на языке Python).

Этот сценарий способен реализовывать следующие функции:

- Сгенерировать криптографический ключ для подписи файлов.

- Зашифровать все файлы в конкретном каталоге.

- Использовать ключи RSA или сертификаты, сохраненные в формате PEM, а также подпись MAC и хэш-функцию blake2.

С первого взгляда все выглядит безобидным, но сценарий легко дописать таким образом, чтобы он полностью зашифровал чье-то персональное устройство. То есть, этот сценарий легко превратить в программу вымогатель.

Еще раз напоминаем – код сгенерировал человек без навыков программирования!

Створення фейкового контенту

Еще в начале 2023 года на закрытых мошеннических форумах поднималось много вопросов создания произведений искусства и дальнейшей их продажи на таких площадках как Etsy, правда с помощью немного другого инструмента — OpenAI (DALLE2). Кстати, кроме изображений злоумышленники пытались продавать электронные книги, созданные с помощью чат GPT.

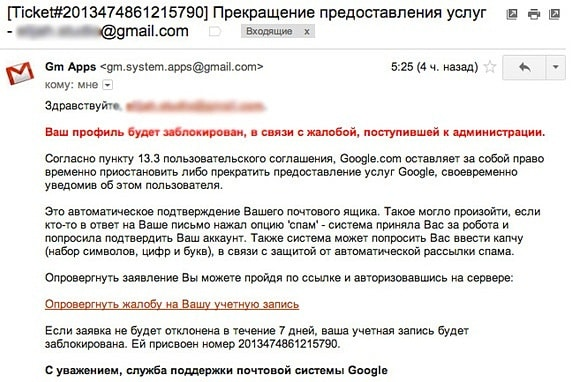

Использование СhatGPT для фишинга

Чат GPT легко и быстро генерирует сообщения, как от официальной службы, например, от работника банка, правоохранителя, от администрации почтового сервиса или менеджера поддержки на сервисе криптовалюты. Такое сообщение может выглядеть настолько убедительным, что пользователи вынуждены загрузить программное обеспечение, которое затем похищает информацию, или перейти по ссылке и заполнить форму для подтверждения личных данных.

Как распознать мошеннические атаки

Если раньше одним из основных признаков мошеннических писем было большое количество опечаток и других ошибок, то сейчас на этот параметр можно не обращать внимание – с помощью чат GPT злоумышленники теперь могут писать почти идеально на любом языке.

Поэтому придется быть внимательным в случаях, о которых подробно расскажем дальше.

Ссылки

Если ссылку прислал неизвестный вам человек, то даже, если он представился вашим сотрудником или новым начальником, не следует спешить щелкать на ссылку и тем более загружать какие-то файлы. Через него можно скачать вредоносную программу: трояна, шпионское ПО, вирус и т.д.

Что нужно делать, если вы получили подобную ссылку:

- Попытайтесь выяснить, действительно ли сообщение поступает от лица, за которое он себя выдает.

- Проверьте, получили ли другие сотрудники похожие предложения, как на них отреагировали, что после этого произошло.

- Не реагируйте на письмо, если оно кажется подозрительным.

Заполнение форм

Кроме вредоносных файлов, ссылки могут переводить на фишинговые сайты с предложением заполнить форму под разными предлогами: либо подтвердить данные аккаунта, либо платежную информацию, например, избегая блокировки.

Что делать в этом случае:

- Помните, что никакая служба не запрашивает такую конфиденциальную информацию, как доступ к счетам, постоянные или одноразовые пароли или PIN-коды.

- Проверьте, от кого отправлено письмо, нет ли ошибок или лишних символов в домене сайта.

- Зайдите на официальный сайт, набрав адрес вручную или через закладки, если вы сохранили их раньше. Авторизируйтесь и проверьте, есть ли в аккаунте качество предупреждения или сообщения от администрации сайта.

- Не нужно заполнять формы на подозрительных сайтах.

Актуальный контекст

Мошенники часто используют в общении информацию об актуальных событиях, чтобы добавить правдоподобия своим сообщениям. Также злоумышленники пытаются вызвать чувство неотложности выполнения каких-либо действий. Иначе якобы исчезнет шанс либо вы получите блокировку, либо жизнь ваших близких будет висеть на волоске.

Как отличить мошеннические сообщения?

Мы рекомендуем во всех случаях быть настороже, если вы получаете какие-либо нетипичные сообщения. Конечно, человек может все же поверить мошенникам, если они точно попадут в контекст: вы участвовали в акции, и вот поступает сообщение о выигрыше; вы только что общались со своим начальником о повышении или премии, и вот якобы из бухгалтерии просят подтвердить вашу платежную информацию; вы хотели пообщаться с родственником, а он трижды не ответил… Еще мошенники могут использовать национальный девиз “Все будет Украина”, который все же производит на человека позитивное впечатление.

Чтобы защитить свои данные в любых случаях, мы рекомендуем пользоваться аппаратными ключами безопасности, которые на сегодняшний день являются самым эффективным инструментом от фишинга.

Аппаратные устройства YubiKey против фишинга

Как бы преступники ни умнели, и какие бы новейшие инструменты для этого ни использовали, на сегодняшний день они не смогут обойти простую и эффективную защиту учетных записей с помощью YubiKey производства шведско-американской компании Yubico. Потому что эти аппаратные устройства работают по принципу ключа от дома, авто или квартиры — только при наличии ключа есть возможность попасть внутрь. Поскольку ключ постоянно находится у владельца, только он может попасть в свой аккаунт.

Что произойдет, если злоумышленники похитит пароль, PIN-код или код от двухфакторной аутентификации? Ничего, потому что для подтверждения входа или платежной операции еще нужно вставить ключ в устройство и коснуться металлической части, подтвердив свое присутствие.

Почему именно YubiKey:

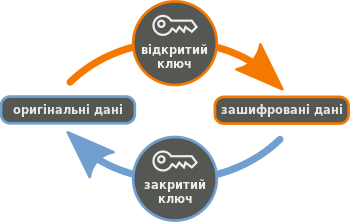

- Ключи работают на базе асимметричного криптографического шифрования, в котором один ключ предназначен для шифрования, он открыт, а другой — для дешифрования.

- Все ключи безопасности YubiKey, продаваемые в нашем интернет-магазине, имеют поддержку протоколов FIDO2 – то есть открытый бесдрайверный протокол для двухфакторной аутентификации. То есть ключи работают просто “из коробки”.

- Большинство ключей безопасности (здесь можно сравнить) поддерживают одноразовые OTP-пароли и функции смарт-карт. Их можно настроить с помощью YubiKey Менеджера.

- Такие мировые компании как Google, Amazon, Twitter, Microsoft, Meta используют ключи безопасности YubiKey для защиты аккаунтов своих сотрудников. Кстати, в Украине также внедряется такая практика, например, в компаниях “Нафтогаз”, “Киберполиция”, “Киевские электросети”, “EPAM”, банк “ПУМБ” и другие.

Хотите подобрать надежные аппаратные устройства для защиты своих аккаунтов или аккаунтов ваших работников? Ми, як офіційний дистриб’ютор Yubico, запрошуємо в наш интернет-магазин!

Похожие материалы в блоге

Аутсорс кибербезопасности — действительно ли это опасно и дорого?

В сфере кибербезопасности идут постоянные игры типа бега наперегонки: хакеры находят уязвимые цепочки и пытаются получить доступ к конфиденциальной информации, а специалисты по безопасности выстраивают системы защиты, которые злоумышленники за некоторое время пытаются...

Что нужно знать бизнесу о защите информации — обзор технических средств

Несанкционированный доступ к личной информации, финансовым счетам или коммерческой тайне может причинить много вреда. Это может привести к большим убыткам из-за потери репутации и финансовых активов, нарушения приватности пользователей и так далее. тому каждый человек, организация, предприятие или финансовое учреждение должно заботиться о защите данных.

Как YubiKey защищает от атак грубой силы: технические особенности атак и шифрование ключом

Как YubiKey защищает от атак грубой силы: технические особенности атак и шифрование ключомАтаки грубой силы или атаки Brute Force – это один из самых распространенных методов взлома. Он считается одним из самых простых, потому что в сущности для того, чтобы начать...