Веб-служба для перевірки одноразових паролів

YubiCloud

Сервіс, створений для перевірки одноразових паролів OTP. Їх можна використовувати або для двофакторної автентифікації, або — замість основного пароля. Ви можете використовувати YubiCloud або створити власний сервер.

Безперервна робота

Служба розташована на кількох континентах..

Швидкий і доступний захист

Безплатна інтеграція веб-API менш ніж за годину.

Що таке YubiCloud

Сумісний з серіями апаратних ключів YubiKey 5 та YubiKey FIPS

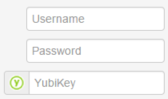

YubiCloud — це назва сервісу, який створений для перевірки одноразових паролів OTP. Їх можна використовувати або для двофакторної автентифікації, або — замість основного пароля. Шаблон використання у поєднанні з паролем зазвичай виглядатиме таким чином.

Для початку роботи із сервісом вам потрібно буде отримати ключі API — це відбувається безкоштовно, швидко та допомагає запобігти помилкам.

Перевага YubiCloud сервісу — проста інтеграція та готовність наявних ключів YubiKey, що мають користувачі, до перевірки популярними службами, такими як Google Ads, менеджери паролів LastPass тощо.

За бажанням замість YubiCloud можна використовувати сторонні реалізації, такі, як є, наприклад, на GitHub. Перевага власного сервера в тому, що ви можете самостійно контролювати всі ключі AES*, запрограмовані в YubiKey.

* Це симетричний алгоритм блокового шифрування (розмір блока 128 біт, ключ 128/192/256 біт).

Щоб забезпечити безперебійну роботу сервісу YubiCloud компанія Yubico використовує п’ять розподілених серверів, які синхронізовані між собою. Статус роботи служби можна перевірити за цим посиланням.

Переваги використання OTP

- Надійна та безпечна двофакторна або однофакторна автентифікація. Секрет зберігається безпосередньо на ключах YubiKey, де його неможливо скопіювати або викрасти.

- Не потребує клієнтського програмного забезпечення. Для введення OTP потрібен рядок. І якщо є рядок для пароля, значить можна надсилати й OTP-пароль.

- Вбудований ідентифікатор YubiKey. Таким чином можна здійснювати самоініціалізацію та автентифікацію від імені користувача.

- Легка реалізація. Якщо ви використовуєте сервіс YubiCloud, підтримка OTP є такою ж простою, як підтримка паролів.

Щоб створити власний сервер перевірки (або модуля автентифікації), треба передбачити багато факторів. Далі розглянемо приблизну скорочену схему розробки модуля автентифікації, який вже реалізований в Yubico, для розуміння, на що саме звертати увагу при його створенні. Або більш розгорнуту інструкцію українською мовою ви можете отримати тут.

Рекомендації щодо створення власного сервера

Під час розробки модуля ви повинні врахувати режими автентифікації, масштабування, забезпечення та адміністрування ключів.

Режими автентифікації

Для відповідності багатьом галузевим стандартам, вам знадобиться налаштувати двофакторну автентифікацію. Цього може бути достатньо. Але якщо ви розробляєте модуль автентифікації на базі YubiKey, то рекомендуємо використовувати 4 режими автентифікації відповідно до ролей ваших користувачів та вимог вашої політики безпеки:

Ім’я користувача + пароль

Цей режим не є самим безпечним, але у деяких випадках його може бути достатньо для споживацьких цілей користувачів та спрощення процедури реєстрації.

Ім’я користувача або OTP YubiKey + пароль

В цьому випадку можна спростити процес входу до системи. Метод є досить безпечним, особливо у випадку використання складних паролів та зберігання їх в надійному місці (сховищі).

Ім’я користувача + пароль + OTP YubiKey

Це один з найбезпечніших режимів. Його зазвичай встановлюють як стандартний. Ми також рекомендуємо розглянути такий параметр адміністративної конфігурації: зробити пароль необов’язковим, доки YubiKey не буде призначено обліковому запису користувача. Це спростить процедуру адміністрування у великих компаніях, надавши новим користувачам проміжок часу до переходу на більш посилені методи автентифікації.

Лише OTP YubiKey

Ще більш спрощена процедура входу, коли використовується лише YubiKey ID. Але є небезпека, що у випадку викрадення ключа зловмисник потрапить до системи. Звісно, процедура буде для нього складною: знадобиться проникнути безпосередньо в офіс компанії, дізнатися де жертва тримає ключ і в які саме сервіси заходить. Але зауважте, що небезпека зламу в цьому випадку існує.

Наступні кроки

Наступними кроками зі створення власного сервера є масштабування та адміністрування.

Масштабування

Ви маєте передбачити розростання організації, навіть, якщо сьогодні у вас всього до двох десятків співробітників та небагато споживачів. Бо кількість користувачів сервісу може раптово зрости від кількох сотень до кількох мільйонів. Наприклад, як це сталося з лавиноподібним зростанням популярності ChatGPT.

Тому ще на початковому етапі бажано розглянути варіанти розробки модулів, що працюють у фреймворках, які можуть підтримати щонайменше 10 000 користувачів. Додатково розгляньте можливість ієрархічної структури для адміністрації та служби підтримки, щоб у випадку розростання структури кожен мав відповідні ролі та доступи у рамках політики безпеки.

Адміністрування ключів

До адміністрування ключів входять такі функції:

- створення сертифіката відкритого ЕЦП ключа, який дозволяє завіряти процеси через інтернет;

- заміна паролів для доступу до секретного ЕЦП ключа в сховищі ключів;

- зміну номера секретного ЕЦП ключа в сховищі ключів;

- видалення ЕЦП ключа зі сховища ключів.

Треба передбачити адміністрування таким чином, щоб адміністратор мав можливість пов’язувати ключі YubiKey з обліковими записами користувачів. Особливо при наданні доступів співробітникам.

Важливо забезпечити зменшення навантаження адміністрування у випадку розростання команди та споживачів. Для цього слід дати можливість самостійного налаштування користувачами (тобто пов’язування ключа з обліковим записом). В такій моделі користувач повинен мати змогу автентифікуватися іншим чином до прив’язки ключа — як правило, за допомогою логіна та пароля.

Рекомендації щодо впровадження

За можливості модуль автентифікації може бути розроблений як плагін. Слідкуйте, щоб він не впроваджувався шляхом зміни файлів на основній платформі. В цьому випадку можна запобігти зламу під час оновлення базової платформи додатків.

Встановлення

Адміністратор повинен мати можливість встановити, налаштувати та запустити модуль YubiKey з консолі адміністратора.

Встановлення модуля має бути простим. Для цього треба провести такі заходи:

- Необхідно визначити параметри конфігурації за попередньою опцією для модуля.

- Усі модифікації бази даних, такі як створення нових таблиць, визначення конфігурації модуля тощо, слід виконувати без впливу на інші модулі.

- Базуючись на вимогах базової платформи програми, модуль має бути зареєстровано в додатку.

- Бажано, щоб сценарій встановлення забезпечував підтримку всіх систем баз даних, які підтримуються базовою платформою програм.

Видалення

Спробуйте передбачити елегантний спосіб видалення модуля автентифікації, якщо в цьому виникне необхідність. Сервер має запропонувати адміністратору зберегти резервну копію даних, що використовує модуль. Це має бути не обов’язковою функцією, з можливістю вибору на розсуд адміністратора. Сам процес видалення модуля автентифікації не повинен впливати на роботу інших програм.

Конфігурація

Після встановлення за ввімкнення модуля автентифікації адміністратор повинен мати змогу налаштувати глобальні параметри:

- Режим автентифікації YubiKey;

- Службу перевірки використання;

- Можливість увімкнути/вимкнути модуль.

В модулі мають бути передбачені такі параметри налаштування:

- Один з чотирьох режимів автентифікації (про які ми згадували вище).

- Налаштування служби перевірки.

Якщо інше не було задано, це може бути сервіс служби перевірки Yubico, в якому є такі параметри: ключі API; індикатор API; Https, тайм-аут. Якщо адміністратор використовує внутрішню перевірку OTP, в його інтерфейсі мають бути схожі можливості налаштування та URL-адреси для внутрішніх примірників серверів перевірки.

Керування ключами

Модуль автентифікації має забезпечити просте керування профілями користувачів. Рекомендуємо налаштовувати відомості про них у табличному форматі:

- Ім’я користувача;

- YubiKey ID;

- Статус: активний/деактивований;

- Дія: активувати/деактивувати або видалити.

Для зручності можна додати іншу інформацію, наприклад, останній час використання профілю, звернення до служби підтримки, особливі примітки тощо. Також рекомендуємо додати зручну функцію пошуку за ім’ям, ID або активністю користувачів.

Модуль має передбачати функцію легкого блокування профілів для запобігання доступу неавторизованим особам, у разі якщо ключі будуть ними викрадені. При цьому справжній користувач повинен бути попередженим через повідомлення. Також користувачі повинні мати змогу попередити про втрату ключа натисканням на кнопку при спробі авторизації.

Має бути функція додаткової перевірки користувача, наприклад, за одноразовим посиланням на пошту, після якої надана можливість скинути ключ та використати додатковий.

Обладнання YubiKey

Для реалізації функції OTP-паролів вам потрібно використовувати сумісні апаратні пристрої:

Переваги пристроїв YubiKey:

- Підтримка протоколів FIDO U2F, FIDO2, завдяки яким можливо підключення однофакторної, багатофакторної або безпарольної автентифікації;

- Підтримка Yubico OTP, OATH-HOTP, OATH-TOTP;

- Режим смарт-картки;

- Стандарт OpenPGP;

- Сумісність з сотнями популярних сервісів;

- Нано-версії ключів безпеки та апаратний модуль, компактні та ультразручні.

Ключі серії FIPS, окрім перелічених вище переваг, підтримують стандарт FIPS 140-2 (відповідає підвищеним вимогам до безпеки згідно зі стандартами перевірки безпеки США). Тому вони можуть бути надані через окреме замовлення.

Щоб замовити відповідні пристрої для корпоративних рішень або отримати відповіді на свої запитання, відправте нам заявку.

Наші фахівці зв’яжуться з вами найближчим часом, нададуть всю необхідну інформацію та допоможуть підібрати відповідні пристрої для захисту вашого бізнесу.