Як YubiKey захищає від атак грубої сили: технічні особливості атак та шифрування ключем

Атаки грубої сили, або атаки Brute Force — це один з самих поширених методів зламу. Він вважається одним з найпростіших, бо по суті для того, щоб розпочати атаку, зловмиснику потрібно лише знати логін та мати відповідне програмне забезпечення. Останнє тестує по черзі різні комбінації.

Зламати таким чином можна будь-який пароль, але чим він довший, тим більше хакеру знадобиться часу на проникнення. Хоча зловмисник може прискорити операцію, використовуючи евристичну оптимізацію.

Про що ми будемо розповідати:

Як працює атака грубої сили

Один із самих розповсюджених методів грубої сили називається “атака за словником”. Суть його полягає в підборі комбінацій з різних літер та цифр. Кожен пароль має певну кількість символів. Позначимо її N. Зазвичай у паролях використовують всі літери з латинської абетки — це 26 символів. Кожна з літер може бути у верхньому або нижньому регістрі. Тож це вдвічі більше. А якщо додати цифри — це ще 10 символів. Отже, маємо кількість спроб:

- 26N — якщо пароль складається з малих літер;

- 36N — якщо пароль складається з малих літер та цифр;

- 52N — якщо пароль складається з малих та великих літер;

- 62N — якщо пароль складається з малих та великих літер і цифр.

Подивимося, скільки вийде спроб, якщо пароль буде складатися з 6, 8, та 16 символів.

| Кількість спроб | 6 символів | 8 символів | 16 символів |

| 26N | 308 915 776 | 208 827 064 576 | 43 608 742 899 428 874 059 776 |

| 36N | 2 176 782 336 | 2 821 109 907 456 | 7 958 661 109 946 400 884 391 936 |

| 52N | 19 770 609 664 | 53 459 728 531 456 | 2 857 942 574 656 970 690 381 479 936 |

| 62N | 56 800 235 584 | 218 340 105 584 896 | 47 672 401 706 823 533 450 263 330 816 |

Кількість спроб також можна збільшити шляхом використання спеціальних символів. Але все одно комп’ютер здатен обробити кілька мільйонів паролів за секунду. А от для зламу 16-значних паролів, які складаються з букв різних розкладок та спеціальних символів, зловмиснику може знадобитися кілька місяців. Але, по-перше, часто для отримання результату, комп’ютеру достатньо здійснити менше половини спроб, по-друге, хакер може оптимізувати цей процес.

Методи оптимізації атаки Brute Force

Досвідчені хакери використовують різні способи оптимізації. Найвідоміші з них:

- атака за словником;

- райдужні таблиці;

- криптоаналіз;

- гібридні атаки;

- збільшення комп’ютерної потужності.

Атака за словником

Атака за словником (або Dictionary attack) передбачає не тільки перебір комбінацій з літер, але й також використання словника зі списком знайомих і популярних паролів. Загальновідомо, що часто користувачі використовують для паролів звичайні слова та фрази, які легше запам’ятати, ніж складні комбінації. Тож зазвичай користувачі не генерують паролі, вони пишуть одне або два слова та додають до фрази кілька цифр чи символів, щоб задовольнити мінімальні вимоги щодо складності паролів під час реєстрації на якому-небудь сервері.

Найчастіше хакери зламують такі паролі як “Password123”, “mybirthday1707”, “Summer@2019”, “123456”, “password”, “qwerty” тощо. Такі паролі легко запам’ятати, але також вони є дуже простими для зламу.

Кожен досвідчений хакер має свою базу скомпрометованих паролів. Він також може налаштовувати запити в програмі для зламу на основі інформації про користувачів, такої як ім’я, дата народження, улюблені книги або музика. Це може збільшити його шанси на успіх.

Порада користувачам: для запобігання зламу не використовуйте один і той самий пароль в різних акаунтах.

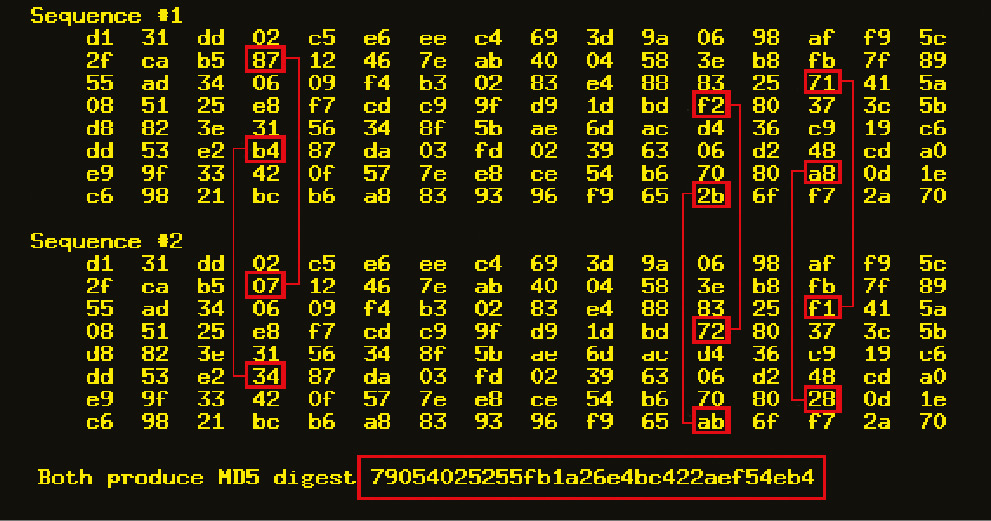

Райдужні таблиці

Цей метод дозволяє розшифровувати симетричні паролі за допомогою таблиць пошуку (спосіб організації даних на комп’ютерах), якщо один з паролів відомий. Також за допомогою цього методу можна відновити паролі, що створені за допомогою хеш-функції — алгоритм, що приймає довільний обсяг даних та повертає рядок відповідного розміру.

Криптоаналіз

Криптоаналіз — це процес вивчення шифрів з метою їх зламування та отримання доступу до зашифрованих повідомлень. Криптоаналітики використовують різні методи та техніки, такі як статистичний аналіз, аналіз повторень, діаграми частот, а також комп’ютерні алгоритми для зламування шифрів.

Криптоаналіз є важливою складовою криптографії та безпеки інформації.

Гібридні атаки

Гібридні атаки — це поєднання двох або більше методів зламування паролів з метою підвищення ефективності атаки. Наприклад, це може бути комбінація перехоплення трафіку, методів соціальної інженерії та використання програм для зламування паролів або криптографічних ключів.

Гібридні атаки зазвичай складніші та більш ефективні, ніж окремі методи атак, оскільки вони можуть використовувати переваги кожного методу, щоб обійти захист системи безпеки. Ці атаки можуть бути використані для зламування різних видів захисту, в тому числі — двофакторної автентифікації. Тому важливо використовувати комплексний підхід до захисту, щоб ускладнити здійснення гібридних атак та зменшити їх ефективність.

Збільшення комп’ютерної потужності

Хакери можуть збільшувати комп’ютерну потужність для атак грубої сили за допомогою різних методів. Ось декілька з них:

- Використання ботнетів. Зловмисники можуть використовувати мережі комп’ютерів, що були заражені вірусами для збільшення потужності обчислень, відправляючи ботнетам задачі на злам.

- Використання GPU. Для збільшення швидкості обчислень при зламуванні паролів можуть бути використані графічні процесори GPU. Кілька GPU можуть бути підключені до одного комп’ютера або об’єднані в кластер для збільшення швидкості обчислень. Наприклад, відеокарта ATI Radeon HD 4850 X2 здатна генерувати до 2,2 мільярда хешів на секунду!

- Використання спеціалізованих серверів. Спеціалізовані сервери мають потужне обладнання і відповідне програмне забезпечення. Тож якщо у хакерів є доступ до такого обладнання, воно може бути використане для здійснення атак.

- Використання хмарних сервісів. Хмарні сервіси зазвичай мають велику кількість комп’ютерів, тож вони теж можуть бути використані для збільшення потужності обчислень.

Збільшення комп’ютерної потужності може значно прискорити процес зламування паролів, тому для ускладнення таких атак важливо використовувати складні та довгі паролі та інші методи захисту.

Технічні інструменти хакерів

Хакери використовують різні програми для підбору паролів. Найвідоміші з них:

- John the Ripper — безплатна програма, яка була створена для того, щоб допомагати користувачам відновити втрачені паролі. Але хакери цей інструмент також дуже полюбляють. Програма здатна як перебирати паролі за абеткою, та і за словником — для цього в ній є відповідні налаштування. Програма працює в ОС Unix. Може відновлювати паролі по хешам — тобто за криптографічними підписами.

- Aircrack-ng — ще один безплатний інструмент для атак методом перебору символів та атак за словником. Має інструменти для розшифрування паролів у мережах Wi-Fi, що захищені WPA та WEP. Вважається одним з найкращих. Працює в ОС Windows, UNIX, Linux й Mac OS X.

- Rainbow Crack — інструмент, який ефективно використовує для атак райдужні таблиці та зменшує час, що витрачається на тестування різних комбінацій з атаками по словнику. Працює в Windows та Linux.

Як захиститися від атак грубої сили

Для захисту від атак грубої сили є кілька методів. Вибір методу залежить від того, які саме облікові записи ви захищаєте — акаунт власника бізнесу / розробника чи обліковий запис користувача на сторонньому сервісі.

Для всіх типів акаунтів допоможуть такі запобіжні засоби:

- Створювати складні паролі, які дорівнюють 16 символам (або довші за них), у верхньому та нижньому регістрах, з використанням цифр та спеціальних символів і кожного місяця їх змінювати. Для паролів можна використовувати мнемічні фрази, але вони повинні бути довгими, а їх контекст — невідомим для зловмисника.

- Ніколи не використовувати один і той самий пароль для різних сервісів.

- Використовувати програми — менеджери паролів, щоб уникнути запам’ятовувати складні комбінації.

- Використовувати двофакторну автентифікацію — більше про методи автентифікації в нашій статті “Двофакторна автентифікація”.

Власникам та розробникам можна додатково вжити такі методи захисту:

- Заборона доступу по IP — якщо система оповіщення визначила спроби зламу з одного IP, блокування адреси допоможе запобігти подальшим спробам зламу на деякий час.

- Встановлення політики паролів із правилами складності — тобто не дозволяти користувачам створювати прості паролі при реєстрації.

- Використання капчі — захищає від ботів, відрізняючи програму від людини.

- Обмеження спроб входу в обліковий запис — тимчасове блокування користувачів, акаунт яких намагаються зламати, щоб запобігти іншим спробам зламу та значно знизити можливість підбору паролів програмними методами.

Використання щонайменше 128-бітного або 256-бітного шифрування паролів — у цьому питанні можуть допомогти ключі безпеки.

Ключі безпеки як найнадійніші запобіжники від зламу

Ключі безпеки — це апаратні пристрої, які використовуються для захисту конфіденційної інформації (паролів, біометричних даних) шляхом шифрування та розшифрування. Шифрування в ключах безпеки може бути симетричним або асиметричним.

У симетричному шифруванні використовується той самий ключ для шифрування та розшифрування даних. Такий підхід досить простий і швидкий, але ключ повинен надійно зберігатися, щоб зловмисники не могли його отримати.

В асиметричному шифруванні використовується пара ключів — публічний та приватний. Публічний ключ можна розголошувати, а приватний ключ залишається конфіденційним. Дані шифруються за допомогою публічного ключа, а розшифровування відбувається за допомогою приватного ключа. Такий підхід більш надійний, оскільки приватний ключ залишається тільки у власника, і його неможливо отримати стороннім особам.

Ключі безпеки застосовуються у багатьох галузях, включаючи захист від несанкціонованого доступу до комп’ютерних систем: захист електронних платежів, онлайн транзакцій, персональних даних тощо.

Найвідоміші виробники ключів безпеки

На ринку існує багато виробників ключів безпеки. Ось деякі з найбільш відомих і популярних виробників:

- Yubico — компанія, яка спеціалізується на виробництві апаратних ключів безпеки YubiKey з асиметричним шифруванням. Ці ключі використовуються для автентифікації, шифрування і підписування даних.

- Gemalto — компанія, яка виробляє апаратні ключі безпеки та інші продукти для захисту інформації. Серед продуктів Gemalto є SIM-картки, захищені USB-накопичувачі, та інші рішення.

- RSA Security — компанія, яка спеціалізується на криптографії та захисті інформації. RSA Security виробляє програмне забезпечення та апаратні засоби для шифрування даних, автентифікації користувачів та інших цілей.

- Thales — компанія, яка виробляє апаратні ключі безпеки, що використовуються для захисту електронних транзакцій, зберігання конфіденційної інформації, автентифікації користувачів тощо.

- Google — виробляє апаратні ключі безпеки Titan, що використовуються для двофакторної автентифікації. Ключі безпеки Titan можуть бути використані для захисту облікових записів Google, Dropbox, Facebook та інших онлайн-сервісів.

Переваги YubiKey від Yubico

Як ви могли помітити — на першому місці серед найпопулярніших ключів безпеки — апаратні ключі YubiKey. Це пристрої, які забезпечують двофакторну автентифікацію або (на деяких сервісах) дозволяють авторизуватися без пароля. Ось деякі з переваг YubiKey:

- Високий рівень безпеки: YubiKey використовує потужні алгоритми шифрування, включаючи AES-256, RSA 4096 та ECC P-256. Вони також використовуються для захисту конфіденційної інформації, такої як паролі та ключі шифрування.

- Легкість використання: YubiKey дуже простий у використанні. Ключ підключається до USB-порту комп’ютера або мобільного пристрою та підтверджується одним натисканням кнопки.

- Кросплатформеність: YubiKey підтримується більшістю операційних систем, включаючи Windows, macOS, Linux, Android та iOS.

- Висока надійність: YubiKey виготовляється з високоякісних матеріалів і протестований на відповідність стандартам безпеки. Має захист IP68 — водонепроникний та стійкий до роздавлювання.

- Підтримка стандартів відкритих ключів: YubiKey підтримує стандарти відкритих ключів, такі як FIDO U2F і FIDO2, що робить його сумісним із багатьма різними послугами і додатками.

- Оптимізація для роботи з паролями: YubiKey може зберігати зашифровані паролі та використовуватися як менеджер паролів для автоматичного заповнення форми на веб-сторінках.

Загалом, YubiKey забезпечує високий рівень безпеки та легкість використання. Це дозволяє користувачам захищати свою конфіденційну інформацію та облікові записи у мережі з мінімальними зусиллями.

Якщо ви зацікавилися можливістю придбати ключі, або хочете дізнатися про них більше, запрошуємо на сторінку нашого інтернет-магазину, де ви знайдете всю необхідну інформацію.

Як обрати якісний USB-токен або ключ безпеки

Як обрати якісний USB-токен або ключ безпекиЩо таке USB-токен Оскільки захист облікових записів за...

Що таке багатофакторна автентифікація та коли доцільно її використовувати

Що таке багатофакторна автентифікація та коли її доцільно використовуватиЩо таке багатофакторна...

Як захистити акаунт від зламу — найактуальніші заходи безпеки

Як захистити акаунт від зламу — найактуальніші заходи безпеки Як захистити акаунт від зламу —...