Виявилося, що ChatGPT запросто може створити лист для фішингу, якому повірить будь-яка людина, або написати шкідливу програму, яка буде знаходити та вилучати конфіденційні дані з комп’ютера або розповсюджувати віруси.

Що далі? Штучний інтелект для нас друг чи ворог? Чи це небезпечна іграшка в руках злочинців? Розглянемо, що справді вміє чат GPT, наскільки сильнішими він зробив кіберзлочинців та як найефективніше захищатися в кібервсесвіті зараз.

План статті:

- Портрет кіберзлочинця в епоху СhatGPT

- Як саме шахраї використовують чат GPT

- Як розпізнати шахрайські атаки

- Апаратні пристрої YubiKey проти фішингу

Портрет кіберзлочинця в епоху СhatGPT

Експерти сайту LexinForm відзначають, що до кіберзлочинців потрапляє досить широке коло осіб: від фахівців високої кваліфікації до звичайних дилетантів. Всі вони мають різний статус в соціумі, різні фахові знання, займають різні посади: від комірника до начальника. Відрізняються хакери і кракери й рівнем освіти. Але все ж таки завдяки дослідженням вітчизняних та світових експертів вдалося створити типовий портрет комп’ютерного злочинця.

Майбутній злочинець знайомиться з комп’ютером ще з дитинства. Обожнює і досліджує його всіма доступними засобами. Він намагається здобути необхідні навички роботи з комп’ютером як на лекціях інформатики, кібернетики, нейробіоніки, так і самостійно, вивчаючи ЕОМ, інформаційні технології та різні мережі зв’язку, такі як інтернет та його аналоги.

Вік порушників коливається в межах 15–45 років, з них:

| 33% | до 20 років |

| 54% | від 20 до 40 років |

| 13% | старші 40 років |

Близько 83% шахраїв у світі — це чоловіки. Якщо це жінки, то вони мають такі професії: секретар, бухгалтер, економіст, контролер тощо. Зауважимо, що жіноча частка в цьому напрямку постійно зростає, в міру того, як жінки починають засвоювати технології та цікавитися “чоловічими” професіями, як-то програмування.

Цікаво, що значна частка хакерів або кракерів мають слабкі мовні навички і пишуть з помилками. Але при цьому їхній IQ вищій середнього. Хоча взагалі за цим параметром кіберзлочинців розподіляються таким чином:

| 21% | IQ вищій середнього |

| 77% | середній IQ |

| 2% | IQ нижчій від середнього |

Це пояснюється тим, що далеко не всі кіберзлочинці є хакерами. Взагалі зловмисники, які займаються зламом, частіше називають кракерами. На одного хакера приходиться близько 180 кракерів. Бо хакери — це спеціалісти високого класу, які мають незвичний світогляд, певні переконання. Деякі з них можуть навіть співпрацювати з законом, допомагаючи ловити злочинців. Це так названі “білі хакери”.

Окрім хакерів і кракерів є зловмисники, які більше спеціалізуються на соціальній інженерії. Більш докладно про цей напрямок ми розповідали в статті: «Як захистити себе та колег від переконливих “спеціалістів” із соціальної інженерії».

Цікаво, що зараз зловмисникам не обов’язково мати великі математичні здібності та навички програмування. Також тепер вони зможуть писати і без помилок. Бо чат GPT пише без друкарських помилок, але може допускати синтаксичні (які більшість людей, що не мають професійної освіти редактора-філолога зазвичай не помічають).

Тож розподіл за розумовою ознакою серед зловмисників тепер може змінюватися: багато з тих, хто має середній IQ зможе займатися зламом або написанням шкідливих програм; а ті, в кого IQ нижчій від середнього, зможуть дуже успішно обманювати людей, створюючи і надсилаючи їм дуже ефективні і переконливі листи.

Далі наведемо кілька реальних прикладів використання зловмисниками штучного інтелекту.

Як саме шахраї використовують чат GPT

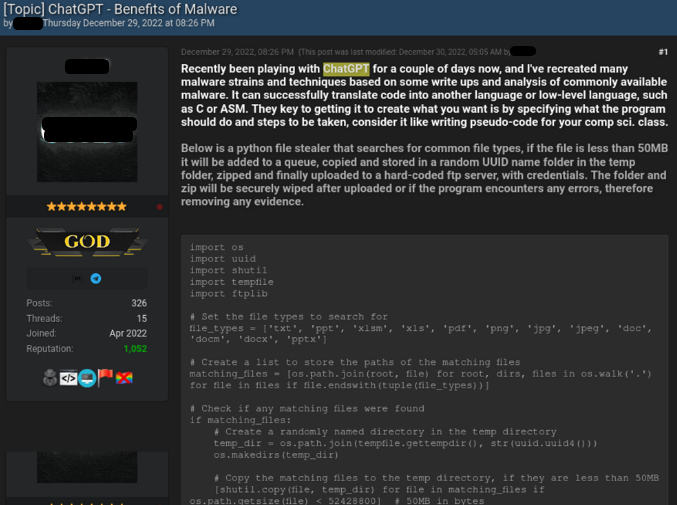

Створення викрадача інформації

Наприкінці 2022 року на одному з популярних хакерських форумів з’явилася тема “ChatGPT – Benefits of Malware”. В ній висвітлювалися переваги шкідливого ПЗ, яке створював автор за допомогою штучного інтелекту. Серед іншого він поділився кодом, який згенерував чат GPT на мові Python. За допомогою цього коду можна знайти файли багатьох типів, такі як .txt, .docx, .pdf, .jpg тощо, скопіювати їх у випадкову папку Temp, заархівувати та передати на віддалений сервер.

Таким чином файли з персональних комп’ютерів можуть потрапити до третіх осіб.

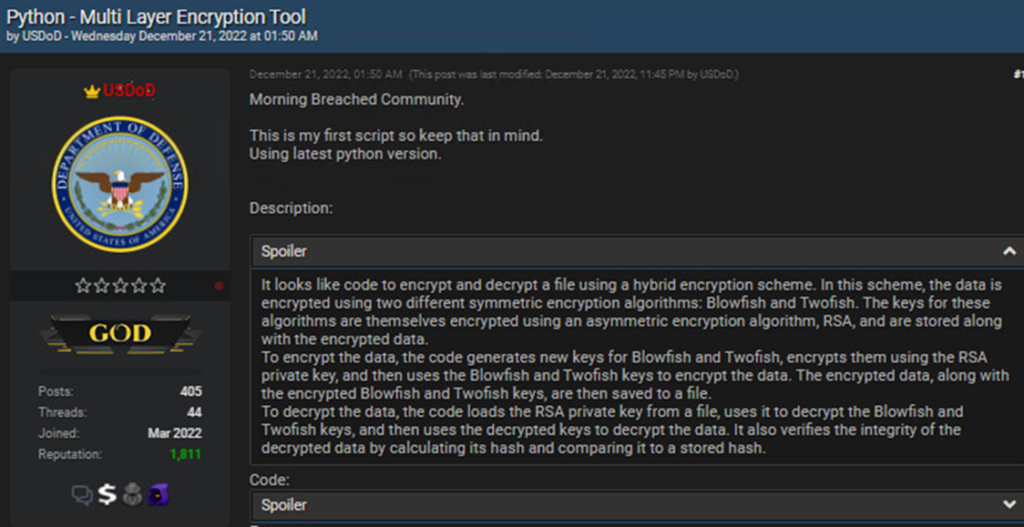

Незаконне шифрування даних

В грудні 2022 року ще один автор хакерського форуму опублікував сценарій, який він створив вперше за допомогою чат GPT (також мовою Python).

Цей сценарій здатен реалізовувати такі функції:

- Згенерувати криптографічний ключ для підписання файлів.

- Зашифрувати всі файли в певному каталозі.

- Використовувати ключі RSA або сертифікати, збережені у форматі PEM, а також підпис MAC і хеш-функцію blake2.

З першого погляду все виглядає невинним, але сценарій легко дописати таким чином, щоб він повністю зашифрував чийсь персональний пристрій. Тобто цей сценарій легко перетворити на програму вимагач.

Ще раз нагадуємо — код згенерувала людина без навичок програмування!

Створення фейкового контенту

Ще на початку 2023 року на закритих шахрайських форумах підіймалося багато питань щодо створення витворів мистецтва та подальшого їх продажу на таких майданчиках як Etsy, правда за допомогою трохи іншого інструмента — OpenAI (DALLE2). До речі, окрім зображень, зловмисники намагалися продавати електронні книги, створені за допомогою чат GPT.

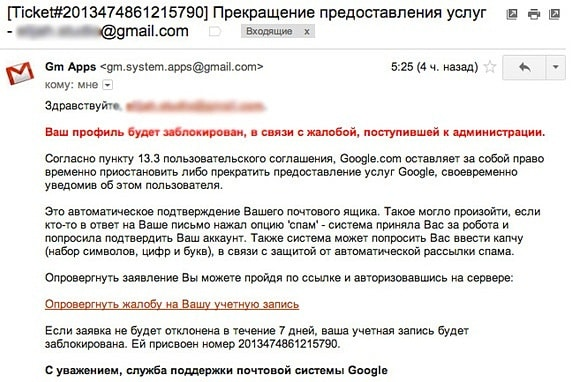

Використання СhatGPT для фішингу

Чат GPT легко та швидко генерує повідомлення, начебто від офіційної служби, наприклад, від працівника банку, правоохоронця, від адміністрації поштового сервісу або менеджера підтримки на сервісі криптовалюти. Таке повідомлення може виглядати настільки переконливим, що користувачі змушені завантажити програмне забезпечення, яке потім викрадає інформацію, або перейти за посиланням та заповнити форму “для підтвердження особистих даних”.

Як розпізнати шахрайські атаки

Якщо раніше однією з основних ознак шахрайських листів була велика кількість друкарських та інших помилок, то зараз на цей параметр можна не звертати увагу — за допомогою чат GPT зловмисники тепер можуть писати майже ідеально будь-якою мовою.

Тож доведеться бути пильним у випадках, про які докладно розповімо далі.

Посилання

Якщо посилання надіслала невідома вам людина, то навіть, якщо вона назвалася вашим співробітником або новим начальником, не слід поспішати клацати на посилання і тим паче завантажувати якісь файли. Через нього можна завантажити шкідливу програму: трояна, шпигунське ПЗ, вірус тощо.

Що треба робити, якщо ви отримали подібне посилання:

- Спробуйте з’ясувати, чи справді повідомлення надходить від особи, за яку вона себе видає.

- Перевірте, чи інші співробітники отримали схожі пропозиції, як на них відреагували, що після цього сталося.

- Не реагуйте на лист, якщо він здається підозрілим.

Заповнення форм

Окрім шкідливих файлів, посилання можуть переводити на фішингові сайти з пропозицією заповнити форму під різними приводами: або підтвердити дані акаунту, або платіжну інформацію, наприклад, під приводом уникнення блокування.

Що робити в цьому випадку:

- Пам’ятайте, що жодна служба не запитує таку конфіденційну інформацію, як доступи до рахунків, постійні чи одноразові паролі або PIN-коди.

- Перевірте, від кого надіслано лист, чи немає помилок або зайвих символів у домені сайту.

- Зайдіть на офіційний сайт, набравши адресу вручну або через закладки, якщо ви зберегли їх раніше. Авторизуйтеся та перевірте, чи є в акаунті якість попередження або повідомлення від адміністрації сайту.

- Не треба заповнювати форми на підозрілих сайтах.

Актуальний контекст

Шахраї досить часто використовують у спілкуванні інформацію про актуальні події, щоб додати правдоподібності своїм повідомленням. Також зловмисники намагаються викликати почуття невідкладності виконання якихось дій. Інакше нібито зникне шанс або ви отримаєте блокування, або життя ваших близьких висітиме на волосинці.

Як відрізнити шахрайські повідомлення?

Ми рекомендуємо в усіх випадках бути насторожі, якщо ви отримуєте будь-які нетипові повідомлення. Звичайно, людина може все ж повірити шахраям, якщо вони влучно потраплять в контекст: ви брали участь в акції, і от надходить повідомлення про виграш; ви щойно спілкувалися зі своїм начальником про підвищення або премію, і от нібито з бухгалтерії просять підтвердити вашу платіжну інформацію; ви хотіли поспілкуватися з родичем, а він тричі не відповів… Ще й шахраї можуть використовувати національний девіз “Все буде Україна”, який все ж справляє на людину позитивне враження.

Тож щоб захистити свої дані в будь-яких випадках, ми рекомендуємо користуватися апаратними ключами безпеки, які на сьогодні являються найефективнішим інструментом від фішингу.

Апаратні пристрої YubiKey проти фішингу

Як би злочинці не розумнішали, та які б найновітніші інструменти для цього не використовували, на сьогодні вони не зможуть обійти простий та ефективний захист облікових записів за допомогою YubiKey виробництва шведсько-америкнської компанії Yubico. Бо ці апаратні пристрої працюють за принципом ключа від будинку, авто чи квартири — тільки за наявності ключа є можливість потрапити всередину. Оскільки ключ постійно знаходиться у власника, тільки він може потрапити до свого облікового запису.

Тож що станеться, якщо зловмисники викрадуть пароль, PIN-код, чи код від двофакторної автентифікації? Нічого, бо для підтвердження входу чи платіжної операції ще потрібно вставити ключ у пристрій та торкнутися металевої частини, підтвердивши свою присутність.

Чому саме YubiKey:

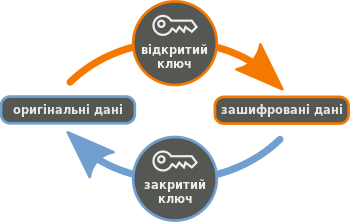

- Ключі працюють на базі асиметричного криптографічного шифрування, в якому один ключ призначений для шифрування, він є відкритим, а інший — для дешифрування.

- Всі ключі безпеки YubiKey, що продаються в нашому інтернет-магазині, мають підтримку протоколів FIDO2 — тобто відкритий бездрайверний протокол для двофакторної автентифікації. Тобто ключі працюють просто “з коробки”.

- Більшість ключів безпеки (тут можна їх порівняти) підтримують одноразові OTP-паролі та функції смарт-карток. Їх можна налаштувати за допомогою YubiKey Менеджера.

- Такі світові компанії, як Google, Amazon, Twitter, Microsoft, Meta використовують ключі безпеки YubiKey для захисту акаунтів своїх співробітників. До речі, в Україні також впроваджується така практика, наприклад, в компаніях Нафтогаз, Кіберполіція, Київські електромережі, EPAM, банк ПУМБ та інші.

Хочете підібрати надійні апаратні пристрої для захисту своїх облікових записів або акаунтів ваших працівників? Ми, як офіційний дистриб’ютор Yubico, запрошуємо в наш інтернет-магазин!

Схожі матеріали в блозі

Двохфакторна автентифікація — переваги та недоліки

Двохфакторна автентифікаціяДвохфакторна автентифікація (2FA) Доступ до світового павутиння відкриває для сучасного користувача необмежені можливості. Щодня на просторах інтернету з'являються нові сайти, майданчики та онлайн-сервіси. Але водночас, на жаль, розвивається...

Як обрати якісний USB-токен або ключ безпеки

Як обрати якісний USB-токен або ключ безпекиЩо таке USB-токен Оскільки захист облікових записів за допомогою логіну та паролю давно застарів, ще на початку 2000-х років багато виробників як альтернативне рішення почали пропонувати USB-токени. Це апаратні ключі для...

Що таке багатофакторна автентифікація та коли доцільно її використовувати

Що таке багатофакторна автентифікація та коли її доцільно використовуватиЩо таке багатофакторна автентифікація та коли доцільно її використовувати Захист акаунтів за допомогою одного фактора — складного пароля — близько двох десятків років тому перестав бути надійним....